- 基本情報

- 通知

- ライセンス

- トラブルシューティング

- コネクタ ビルダー

- Act! 365

- ActiveCampaign

- Active Directory - プレビュー

- Adobe Acrobat Sign

- Adobe PDF Services

- Amazon Bedrock

- Amazon Connect

- Amazon Polly

- Amazon SES

- Amazon Transcribe

- Amazon Web Services

- Anthropic Claude

- Asana

- AWeber

- Azure AI Document Intelligence

- Azure Maps

- BambooHR

- Box

- Brevo

- Calendly

- Campaign Monitor

- Cisco Webex Teams

- Citrix Hypervisor

- Citrix ShareFile

- Clearbit

- Confluence Cloud

- Constant Contact

- Coupa

- CrewAI – プレビュー

- Customer.io

- データベース ハブ - プレビュー

- Databricks エージェント

- Datadog

- DeepSeek

- Deputy

- Discord - プレビュー

- DocuSign

- Drip

- Dropbox

- Dropbox Business

- Egnyte

- Eventbrite

- Exchangerates

- Exchange Server - プレビュー

- Expensify

- Facebook

- Freshbooks

- Freshdesk

- Freshsales

- FreshService

- Getresponse

- GitHub

- Gmail

- Google Cloud Platform

- Google ドキュメント

- Google ドライブ

- Google フォーム - プレビュー

- Google マップ

- Google スプレッドシート

- Google Speech-to-Text

- Google Text-to-Speech

- Google ToDo リスト - プレビュー

- Google Vertex

- Google Vision

- Google Workspace

- GoToWebinar

- Greenhouse

- Hootsuite

- HTTP

- HTTP Webhook - プレビュー

- HubSpot CRM

- Hubspot Marketing

- HyperV - プレビュー

- IcertisIcertis

- Icertis コネクタについて

- Icertis の認証

- iContact

- Insightly CRM

- Intercom

- Jina.ai

- Jira

- Keap

- Klaviyo

- LinkedIn

- メール

- Mailchimp

- Mailgun

- Mailjet

- MailerLite

- Marketo

- Microsoft 365

- Microsoft Azure

- Microsoft Azure Active Directory

- Microsoft Azure AI Foundry

- Microsoft Azure OpenAI

- Microsoft Dynamics 365 CRM

- Microsoft OneDrive & SharePoint

- Microsoft Outlook 365

- Microsoft Power Automate – プレビュー

- Microsoft Sentiment

- Microsoft Teams

- Microsoft Translator

- Microsoft Vision

- Miro

- NetIQ eDirectory

- Okta

- OpenAI

- OpenAI V1 準拠の LLM

- Oracle Eloqua

- Oracle NetSuite

- PagerDuty

- Paypal

- PDFMonkey

- Perplexity

- Pinecone

- Pipedrive

- QuickBooks Online

- Quip

- Salesforce

- Salesforce AgentForce & Flows – プレビュー

- Salesforce Marketing Cloud

- SAP BAPI

- SAP Cloud for Customer

- SAP Concur

- SAP OData

- SendGrid

- ServiceNow

- Shopify

- Slack

- SmartRecruiters

- Smartsheet

- Snowflake

- Snowflake Cortex

- Stripe

- Sugar Enterprise

- Sugar Professional

- Sugar Sell

- Sugar Serve

- System Center - プレビュー

- TangoCard

- Todoist

- Trello

- Twilio

- UiPath Apps (プレビュー)

- UiPath Data Fabric – プレビュー

- UiPath GenAI アクティビティ

- UiPath Orchestrator

- X(旧ツイッター)

- Xero

- watsonx.ai

- WhatsApp Business

- WooCommerce

- Workable

- Workday

- Workday REST

- VMware ESXi vSphere

- YouTube

- Zendesk

- Zoho Campaigns

- Zoho Desk

- Zoho Mail

- Zoom

- ZoomInfo

Integration Service ユーザー ガイド

Icertis の認証

このコネクタは、次の 2 つの認証の種類をサポートしています。

- OAuth 2.0 認可コード (既定)

- API キー

OAuth 2.0 の認可コード

OAuth 2.0 認可コードは、Icertis コネクタの既定の認証の種類です。 OAuth 2.0 アプリケーションを Microsoft Azure で設定することを基本としています。

前提条件

OAuth 2.0 認可コード認証を使用するには、次のものが必要です。

- Icertis Contract Intelligence (ICI) Platform の有効なライセンスまたはサブスクリプション。

- Microsoft Azure の有効なライセンスまたはサブスクリプション。

認可フロー

OAuth 2.0 認可コード認証方法では、次の認可フローが使用されます。

- クライアント アプリケーションは、Azure 承認サーバーに ICI API の JWT アクセス トークンを要求します。

- Azure トークン発行エンドポイントは、資格情報を検証し、ICI API の JWT アクセス トークンを発行します。

- HTTPS 経由で、クライアント アプリケーションは返された JWT アクセス トークンを使用して、ICI API への要求の Authorization ヘッダーに

Bearer指定の JWT 文字列を追加します。 - ICI のトークン検証ハンドラーは、Azure 承認サーバーでアクセス トークンを検証します。

- トークンの検証が成功した場合、ICI は、ICI リポジトリ内のユーザーに対してマップされた特定の要求の種類の値に基づいてユーザー コンテキストを設定し、それに応じて目的のリソースを返します。 このユーザーは、サービス・ユーザーまたはアプリケーション・ユーザーです。

Microsoft Azure でのアプリケーションの構成

Azure で ICI アプリケーションを構成するには、次の手順を実行します。

- https://portal.azure.com で Microsoft Azure ポータルにログインし ます。ホーム ページで [ アプリの登録] を選択します。

- [ アプリの登録 ] ページで、[ 新規登録] を選択します。

- [ アプリケーションの登録 ] ウィンドウで、新しいアプリに関する次の詳細を指定します。

- 名称: ICM API など。

- サポートされているアカウントの種類: [ この組織ディレクトリのみに含まれるアカウント (シングル テナント)] を選択します。

- 次の Web リダイレクト URI を指定します。

{baseURL\\_CallBack\} - [ 登録] を選択します。これで、新しいアプリケーションが [ アプリの登録 ] > [所有されるアプリケーション ] タブで利用可能になります。

![[アプリの登録] の ICM API アプリ](https://dev-assets.cms.uipath.com/assets/images/integration-service/integration-service-the-icm-api-app-in-app-registrations-506474-95a3b6d2.webp)

-

[ アプリの登録 ] ページからアプリを選択します。[管理] セクションには、[認証]、[証明書とシークレット]、[API のアクセス許可] などのタブが含まれます。これらのセクションを使用して、アプリケーションをさらに設定できます。

-

[ 認証 ] タブでは、新しいリダイレクト URI を追加したり、既存のリダイレクト URI を編集したりできます。[Implicit grant] で [Access tokens] を選択します。これにより、暗黙的な許可フローが有効化され、認証トークンによって発行するトークンの種類が選択されます。

-

Next, under Certificates & secrets, select New client secret. In the new window, add the client secret Description (for example: "ICM API secret which will be used for Access Tokens") and select the expiry date (for example, one year).

- Select Add to create the new secret.

- クライアント シークレットをコピーします。 このシークレットは公に共有せず、安全な場所に保管してください。 後で再度取得することはできません。

-

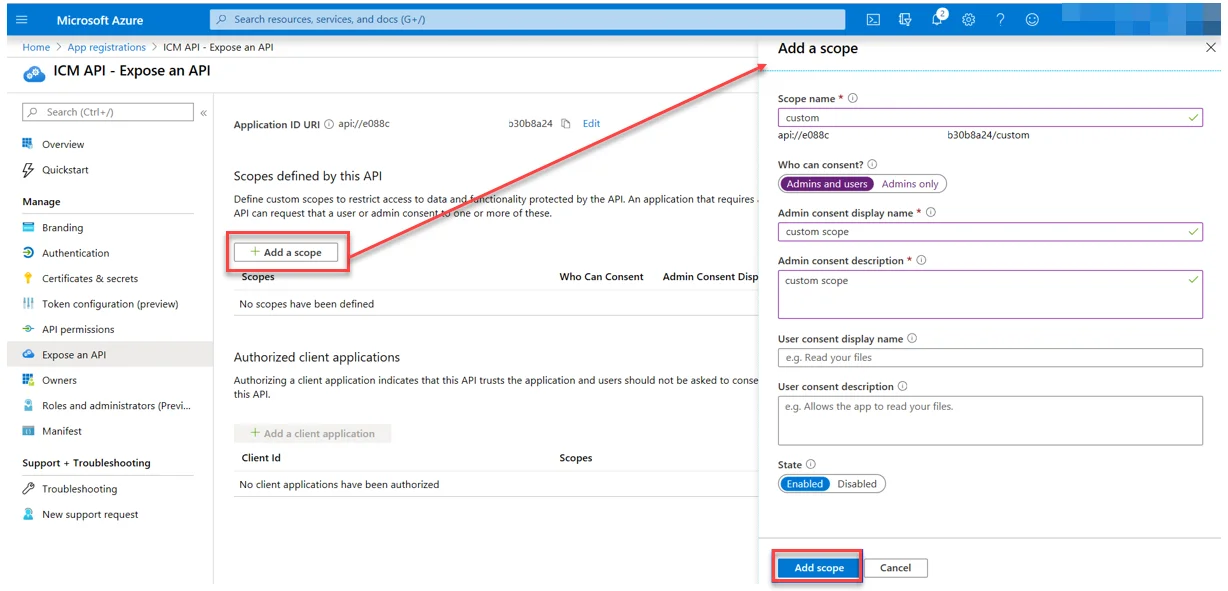

[API の公開] で、[アプリケーション ID URI] の横にある [設定] ボタンを選択します。フォームが表示されます。既定値はすでに生成されています。[ 保存] を選択します。アプリケーション ID URI の形式は、

api://{Client ID}です。

-

これで、Azure アプリケーションに既定のスコープと許可の種類が設定されました。カスタム スコープを追加する場合は、[ API の公開] で [ スコープを追加] を選択します。新しいスコープを設定し、[ スコープを追加] を選択します。

アプリケーションの詳細を Icertis に送信します

アプリケーションを作成したら、Icertis 管理者に連絡し、開発環境と運用環境の両方について次の詳細を伝えます。

| 必要なアプリの詳細 | 詳細 | コメント |

|---|---|---|

| アプリケーション (クライアント) ID | 開発: [提供する顧客] 生産: [提供する顧客] | ICI API にアクセスするために作成されたアプリのアプリケーション ID |

| ディレクトリ (テナント) ID | 開発: [提供する顧客] 生産: [提供する顧客] | ICI API にアクセスするために作成されたアプリのテナント ID |

| オブジェクト ID | 開発: [提供する顧客] 生産: [提供する顧客] | ICI API にアクセスするために作成されたアプリのオブジェクト ID |

| OpenID Connect メタデータ ドキュメント | 開発: [提供する顧客] 生産: [提供する顧客] | ICI API にアクセスするために作成されたアプリのメタデータ ドキュメント URL |

ICI の構成

ICIプラットフォームでは、開始するために最小限の構成設定が必要です。

Icertis 開発者チームの助けを借りて、ICI アプリケーションの tenant.json ファイルに次のキーを追加または更新します。

| キー | 値 (Value) | JSON 値 |

|---|---|---|

Core.API.OAuth.STSDiscoveryEndpoint | https://login.microsoftonline.com/{Directory (tenant) ID}/v2.0/.well-known/openid-configuration | { "Id": "1033c3c0-6bf2-4a93-b813-c3ba42a199b3", "IsEncrypted": false, "OverrideType": "Overridable", "ValueType": "System.String, mscorlib, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089", "Value": "https://login.microsoftonline.com/{Directory (tenant) ID}/v2.0/.well-known/openid-configuration", "Description": "STS Discovery Endpoint URL", "DefaultValue": null, "IsReadOnly": false, "ErrorMessageDescription": null, "Name": "Core.API.OAuth.STSDiscoveryEndpoint" }{ "Id": "1033c3c0-6bf2-4a93-b813-c3ba42a199b3", "IsEncrypted": false, "OverrideType": "Overridable", "ValueType": "System.String, mscorlib, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089", "Value": "https://login.microsoftonline.com/{Directory (tenant) ID}/v2.0/.well-known/openid-configuration", "Description": "STS Discovery Endpoint URL", "DefaultValue": null, "IsReadOnly": false, "ErrorMessageDescription": null, "Name": "Core.API.OAuth.STSDiscoveryEndpoint" } |

Core.API.OAuth.ValidAudiences | api://{Client ID} | { "Id": "94c37b1b-2fb1-4f4e-a3de-6796279031e6", "IsEncrypted": false, "OverrideType": "Overridable", "ValueType": "System.String, mscorlib, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089", "Value": " api://{Client ID}", "Description": "Comma separated list of valid audiences", "DefaultValue": null, "IsReadOnly": false, "ErrorMessageDescription": null, "Name": "Core.API.OAuth.ValidAudiences" }{ "Id": "94c37b1b-2fb1-4f4e-a3de-6796279031e6", "IsEncrypted": false, "OverrideType": "Overridable", "ValueType": "System.String, mscorlib, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089", "Value": " api://{Client ID}", "Description": "Comma separated list of valid audiences", "DefaultValue": null, "IsReadOnly": false, "ErrorMessageDescription": null, "Name": "Core.API.OAuth.ValidAudiences" } |

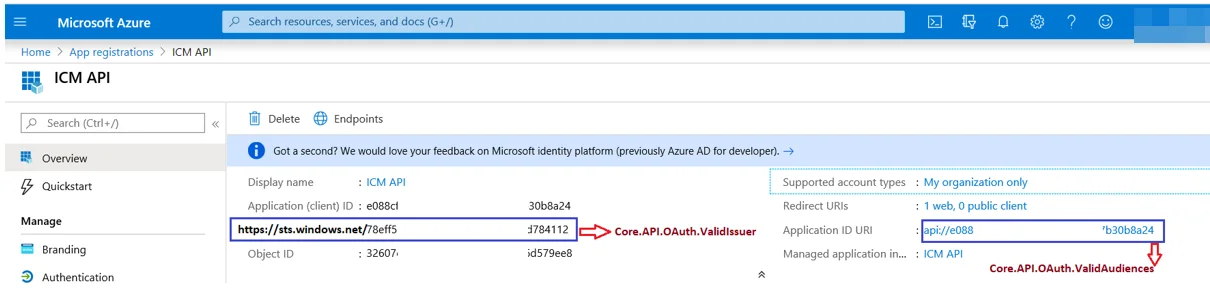

Core.API.OAuth.ValidIssuer | https://sts.windows.net/{Directory (tenant) ID}/ | { "Id": "d469b34c-f89f-42bb-934a-7ee4ef298130", "IsEncrypted": false, "OverrideType": "Overridable", "ValueType": "System.String, mscorlib, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089", "Value": "https://sts.windows.net/{Directory (tenant) ID}/", "Description": "OAuth Token issuer", "DefaultValue": null, "IsReadOnly": false, "ErrorMessageDescription": null, "Name": "Core.API.OAuth.ValidIssuer" }{ "Id": "d469b34c-f89f-42bb-934a-7ee4ef298130", "IsEncrypted": false, "OverrideType": "Overridable", "ValueType": "System.String, mscorlib, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089", "Value": "https://sts.windows.net/{Directory (tenant) ID}/", "Description": "OAuth Token issuer", "DefaultValue": null, "IsReadOnly": false, "ErrorMessageDescription": null, "Name": "Core.API.OAuth.ValidIssuer" } |

Core.API.OAuth.ExternalUpnClaimUri | http://schemas.microsoft.com/identity/claims/objectidentifier | { "Id": "1e783a54-b564-4748-a088-c04e8e05ab46", "IsEncrypted": false, "OverrideType": "Overridable", "ValueType": "System.String, mscorlib, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089”, "Value":"http://schemas.microsoft.com/identity/claims/objectidentifier", "Description": "URL of the Claim to be used to uniquely identify user in ICI", "DefaultValue": null, "IsReadOnly": false, "ErrorMessageDescription": null, "Name": "Core.API.OAuth.ExternalUpnClaimUri" }{ "Id": "1e783a54-b564-4748-a088-c04e8e05ab46", "IsEncrypted": false, "OverrideType": "Overridable", "ValueType": "System.String, mscorlib, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089”, "Value":"http://schemas.microsoft.com/identity/claims/objectidentifier", "Description": "URL of the Claim to be used to uniquely identify user in ICI", "DefaultValue": null, "IsReadOnly": false, "ErrorMessageDescription": null, "Name": "Core.API.OAuth.ExternalUpnClaimUri" } |

場所:

Core.API.OAuth.STSDiscoveryEndpoint、 アプリの登録] > [概要] > [エンドポイント] に表示される OpenID Connect メタデータ ドキュメントの値です。

Core.API.OAuth.ValidAudiencesは、[ アプリの登録] > [概要] で確認できるアプリケーション ID URI です。Core.API.OAuth.ValidIssuerは、iss URLID とディレクトリ (テナント) ID の組み合わせから取得する標準の要求値です。iss URLがhttps://sts.windows.netされ、ディレクトリ (テナント) ID は [アプリの登録] > [概要] で確認できます。

Core.API.OAuth.ExternalUpnClaimUriは標準の要求 URL です。 ICI は、URL がhttp://schemas.microsoft.com/identity/claims/objectidentifierのoid要求の種類を使用します。

ICI レベルでの設定の準備ができたら、Azure から受け取ったアクセス トークンを使用して ICI API をテストできます。 ICI は、ICI でプロビジョニングされたユーザーのアクセス トークンのみを承認することに注意してください。

API キー

API キー認証方式では、ICMAuthToken を使用して接続を作成します。 この認証方法を使用すると、API が正しくホストされていることをすばやく検証できます。

ICMAuthToken は、ログインした Icertis Contract Intelligence (ICI) Platform ユーザーに対して生成されます。 ユーザーのトークンの有効期限は明示的に設定できます。

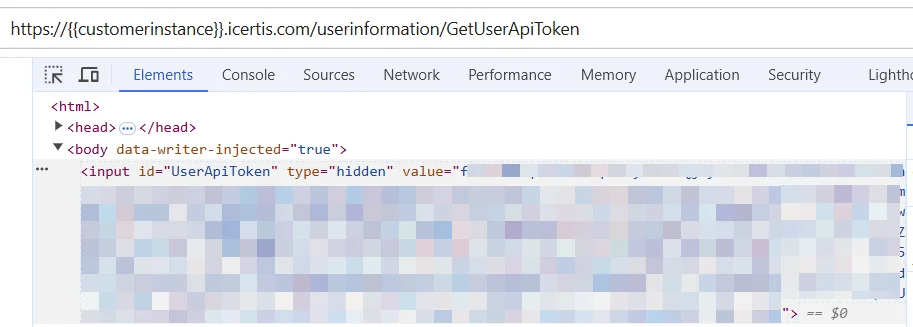

- ICI ユーザーとして、URL

https://{{customerinstance}}.icertis.com/userinformation/GetUserApiTokenに移動して API キーを取得します。 - ブラウザーの開発者ツールを使用してページを検査し、UserApiToken を取得します。

Icertis 接続を追加する

- 左側のレールから [Integration Service] を選択します。

- [ コネクタ] のリストから [Icertis] を選択します。検索バーで検索して、表示されるコネクタの数を絞ることもできます。

- [ Icertis に接続 ] ボタンを選択します。OAuth 2.0 認可コードまたは API キーの 2 つの認証の種類から選択できます。

- 優先する認証に必要な資格情報を入力します。

- OAuth 2.0 認可コード (既定): クライアント ID、クライアント シークレット、テナント ID、スコープ。

- API キー: API キー。

- [接続] を選択します。