- Erste Schritte

- Benachrichtigungen

- Lizenzierung

- Fehlersuche und ‑behebung

- Connector Builder

- Über Connector Builder

- Erstellen Ihres ersten Connectors

- Erstellen Ihres Connectors aus einer API-Definition

- Konfigurieren der Authentifizierung

- Verwenden von Variablen im Connector-Generator

- Aktivitätsdesigner

- Erstellen eines Triggers

- Erste Schritte

- Beispiel A: Erstellen Sie einen Connector aus einer leeren Canvas mit Authentifizierung mit persönlichem Zugriffstoken

- Beispiel B: Erstellen Sie einen Connector aus einer leeren Canvas mit API-Schlüsselauthentifizierung

- Beispiel C: Erstellen eines Connectors aus einer API-Spezifikation mit OAuth 2.0 Client-Anmeldeinformationenauthentifizierung

- Act! 365

- ActiveCampaign

- Active Directory – Vorschau

- Adobe Acrobat Sign

- Adobe PDF Services

- Amazon Bedrock

- Amazon Connect

- Amazon Polly

- Amazon SES

- Amazon Transcribe

- Amazon Web Services

- Anthropic Claude

- Asana

- AWeber

- Azure AI Document Intelligence

- Azure Maps

- BambooHR

- Box

- Brevo

- Calendly

- Campaign Monitor

- Cisco Webex Teams

- Citrix Hypervisor

- Citrix ShareFile

- Clearbit

- Confluence Cloud

- Constant Contact

- Coupa

- Team AI – Vorschau

- Customer.io

- Database Hub – Vorschau

- Databricks-Agent

- Datadog

- DeepSeek

- Deputy

- Discord – Vorschau

- DocuSign

- Drop

- Dropbox

- Dropbox Business

- Egnyte

- Eventbrite

- Wechselkurse

- Exchange Server – Vorschau

- Expensify

- Facebook

- Freshbooks

- Freshdesk

- Freshsales

- Freshservice

- GetResponse

- GitHub

- Gmail

- Google Cloud Platform

- Google Docs

- Google Drive

- Google Formulare – Vorschau

- Google Maps

- Google Tabellen

- Google Sprache-zu-Text

- Google Text-to-Speech

- Google Tasks – Vorschau

- Google Vertex

- Google Vision

- Google Workspace

- GoToWebinar

- Greenhouse

- Hootsuite

- http

- HTTP-Webhook

- Hubspot CRM

- HubSpot Marketing

- HyperV – Vorschau

- Icertis

- Über den Icertis-Connector

- Icertis-Authentifizierung

- iContact

- Insightly CRM

- Intercom

- Jina.ai

- Jira

- Keap

- Klaviyo

- LinkedIn

- E-Mail (Mail)

- Mailchimp

- Mailgun

- Mailjet

- MailerLite

- Marketo

- Microsoft 365

- Microsoft Azure

- Microsoft Azure Active Directory

- Microsoft Azure AI Foundry

- Microsoft Azure OpenAI

- Microsoft Dynamics 365 CRM

- Microsoft OneDrive und SharePoint

- Microsoft Outlook 365

- Microsoft Power Automate – Vorschau

- Microsoft Sentiment

- Microsoft Teams

- Microsoft Translator

- Microsoft Vision

- Miro

- NetIQ eDirectory

- Okta

- OpenAI

- OpenAI V1-konformes LLM

- Oracle Eloqua

- Oracle NetSuite

- PagerDuty

- Paypal

- PDFMonkey

- Perplexity

- Pinecone

- Pipedrive

- QuickBooksOnline

- Quip

- Salesforce

- Salesforce AgentForce und Flows – Vorschau

- Salesforce Marketing Cloud

- SAP BAPI

- SAP Cloud for Customer

- SAP Concur

- SAP OData

- SendGrid

- ServiceNow

- Shopify

- Slack

- SmartRecruiters

- Smartsheet

- Snowflake

- Snowflake Cortex

- Stripe

- Sugar Enterprise

- Sugar Professional

- Sugar Sell

- Sugar Serve

- System Center – Vorschau

- TangoCard

- Todoist

- Trello

- Twilio

- UiPath Apps - Preview

- UiPath Data Fabric – Vorschau

- UiPath GenAI-Aktivitäten

- UiPath Orchestrator

- X (früher Twitter)

- Xero

- wassonx.ai zu senden

- WhatsApp Business

- WooCommerce

- Durchführbar

- Workday

- Workday REST

- VMware ESXi vSphere

- YouTube

- Zendesk

- Zoho Campaigns

- Zoho-Desktop

- Zoho Mail

- Zoom

- ZoomInfo

Integration Service-Benutzerhandbuch

Icertis-Authentifizierung

Dieser Connector unterstützt zwei Authentifizierungstypen:

- OAuth 2.0: Autorisierungscode (Standard)

- API-Schlüssel

OAuth 2.0: Autorisierungscode

Der OAuth 2.0-Autorisierungscode ist der Standardauthentifizierungstyp für den Icertis-Connector. Es basiert auf der Einrichtung einer OAuth 2.0-Anwendung in Microsoft Azure.

Voraussetzungen

Für die Verwendung der OAuth 2.0-Autorisierungscode-Authentifizierung benötigen Sie:

- Eine gültige Lizenz oder ein Abonnement für die Icertis Contract Intelligence (ICI)-Plattform.

- Eine gültige Lizenz oder ein Abonnement für Microsoft Azure.

Autorisierungsflow

Die Authentifizierungsmethode OAuth 2.0-Autorisierungscode verwendet den folgenden Autorisierungsablauf:

- Die Clientanwendung fordert ein JWT-Zugriffstoken für die ICI-API vom Azure-Autorisierungsserver an.

- Der Azure-Tokenausgabe-Endpunkt überprüft die Anmeldeinformationen und stellt das JWT-Zugriffstoken für die ICI-API aus.

- Über HTTPS verwendet die Clientanwendung das zurückgegebene JWT-Zugriffstoken, um die JWT-Zeichenfolge mit einer

Bearer-Bezeichnung im Autorisierungsheader der Anforderung an die ICI-API hinzuzufügen. - Der Token-Validierungs-Handler von ICI validiert das Zugriffstoken mit dem Azure-Autorisierungsserver.

- Wenn die Tokenvalidierung erfolgreich ist, richtet ICI den Benutzerkontext basierend auf einem bestimmten Anspruchstypwert ein, der einem Benutzer im ICI-Repository zugeordnet ist, und gibt die gewünschte Ressource entsprechend zurück. Dieser Benutzer kann ein Dienst- oder ein Anwendungsbenutzer sein.

Konfigurieren einer Anwendung in Microsoft Azure

Führen Sie die folgenden Schritte aus, um eine ICI-Anwendung in Azure zu konfigurieren.

- Melden Sie sich unter https://portal.azure.com beim Microsoft Azure-Portal an. Wählen Sie auf der Startseite App-Registrierungen aus.

- Wählen Sie auf der Seite App-Registrierungen die Option Neue Registrierung aus .

- Geben Sie im Fenster Anwendung registrieren die folgenden Details für die neue App an:

- Name: ICM-API, z. B.

- Unterstützte Kontotypen: Wählen Sie Nur Konten in diesem Organisationsverzeichnis aus (Einzelmandant).

- Geben Sie den folgenden Webumleitungs-URI an:

{baseURL\\_CallBack\} - Wählen Sie Registrieren aus. Die neue Anwendung ist jetzt in der App-Registrierung – Registerkarte Eigene Anwendungen verfügbar.

-

Wählen Sie Ihre App auf der Seite App-Registrierungen aus. Der Abschnitt Verwalten enthält Registerkarten wie Authentifizierung, Zertifikate und Geheimnisse, API-Berechtigungen usw. Sie können die Anwendung mithilfe dieser Abschnitte weiter konfigurieren.

-

Auf der Registerkarte Authentifizierung können Sie einen neuen Umleitungs-URI hinzufügen oder den vorhandenen bearbeiten. Wählen Sie unter Implizite Gewährung die Option Zugriffstoken aus. Dadurch wird der implizite Gewährungsablauf aktiviert und der Tokentyp ausgewählt, der vom Autorisierungstoken ausgestellt werden soll.

-

Wählen Sie als Nächstes unter Zertifikate und Geheimnisse die Option Neuer geheimer Clientschlüssel aus. Fügen Sie im neuen Fenster die Beschreibung des geheimen Clientschlüssels hinzu (z. B. „ICM-API-Geheimnis, das für Zugriffstoken verwendet wird“) und wählen Sie das Ablaufdatum aus (z. B. ein Jahr).

- Wählen Sie Hinzufügen aus, um das neue Geheimnis zu erstellen.

- Kopieren Sie den geheimen Clientschlüssel. Geben Sie diesen geheimen Schlüssel nicht öffentlich frei, und speichern Sie ihn an einem sicheren Ort. Sie können sie später nicht mehr abrufen.

-

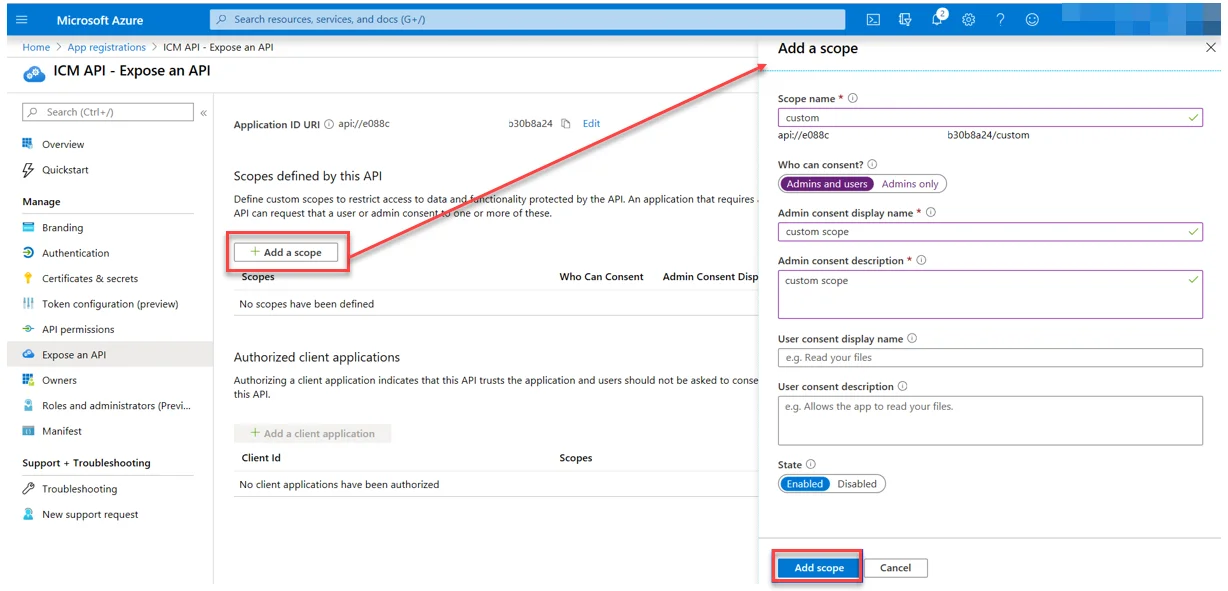

Wählen Sie unter API verfügbar machen die Taste Einstellen neben Anwendungs-ID-URI. Ein Formular mit einem bereits generierten Standardwert wird angezeigt. Wählen Sie Speichern aus. Der Anwendungs-ID-URI verwendet das folgende Format:

api://{Client ID}.

-

Ihre Azure-Anwendung ist jetzt mit Standard-Scopes und Gewährungstypen eingerichtet. Wenn Sie benutzerdefinierte Scopes hinzufügen möchten, wählen Sie unter API verfügbar machen die Option Scope hinzufügen aus. Konfigurieren Sie den neuen Scope und wählen Sie dann Scope hinzufügen aus.

Senden Sie die Anwendungsdetails an Icertis

Sobald Sie Ihre Anwendung erstellt haben, wenden Sie sich an Ihren Icertis-Administrator und geben Sie ihm die folgenden Details sowohl für Ihre Entwicklungs- als auch für Ihre Produktionsumgebung an:

| Erforderliche App-Details | Details | Anmerkungen |

|---|---|---|

| Anwendungs-ID (Client). | Entwicklung: [Kunde stellt bereit] Produktion: [Kunde stellt bereit] | Anwendungs-ID für die App, die für den Zugriff auf die ICI-APIs erstellt wurde |

| Verzeichnis-ID (Mandant) | Entwicklung: [Kunde stellt bereit] Produktion: [Kunde stellt bereit] | Mandanten-ID für die App, die für den Zugriff auf die ICI-APIs erstellt wurde |

| Objekt-ID | Entwicklung: [Kunde stellt bereit] Produktion: [Kunde stellt bereit] | Objekt-ID für die App, die für den Zugriff auf die ICI-APIs erstellt wurde |

| OpenID Connect-Metadatendokument | Entwicklung: [Kunde stellt bereit] Produktion: [Kunde stellt bereit] | Metadatendokument-URL für die App, die für den Zugriff auf die ICI-APIs erstellt wurde |

ICI-Konfiguration

In der ICI Platform benötigen Sie eine Mindestkonfiguration, um loszulegen.

Fügen Sie die folgenden Schlüssel in der tenant.json -Datei der ICI-Anwendung mithilfe Ihres Icertis-Entwicklerteams hinzu oder aktualisieren Sie sie:

| Schlüssel | Wert | JSON-Wert |

|---|---|---|

Core.API.OAuth.STSDiscoveryEndpoint | https://login.microsoftonline.com/{Directory (tenant) ID}/v2.0/.well-known/openid-configuration | { "Id": "1033c3c0-6bf2-4a93-b813-c3ba42a199b3", "IsEncrypted": false, "OverrideType": "Overridable", "ValueType": "System.String, mscorlib, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089", "Value": "https://login.microsoftonline.com/{Directory (tenant) ID}/v2.0/.well-known/openid-configuration", "Description": "STS Discovery Endpoint URL", "DefaultValue": null, "IsReadOnly": false, "ErrorMessageDescription": null, "Name": "Core.API.OAuth.STSDiscoveryEndpoint" }{ "Id": "1033c3c0-6bf2-4a93-b813-c3ba42a199b3", "IsEncrypted": false, "OverrideType": "Overridable", "ValueType": "System.String, mscorlib, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089", "Value": "https://login.microsoftonline.com/{Directory (tenant) ID}/v2.0/.well-known/openid-configuration", "Description": "STS Discovery Endpoint URL", "DefaultValue": null, "IsReadOnly": false, "ErrorMessageDescription": null, "Name": "Core.API.OAuth.STSDiscoveryEndpoint" } |

Core.API.OAuth.ValidAudiences | api://{Client ID} | { "Id": "94c37b1b-2fb1-4f4e-a3de-6796279031e6", "IsEncrypted": false, "OverrideType": "Overridable", "ValueType": "System.String, mscorlib, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089", "Value": " api://{Client ID}", "Description": "Comma separated list of valid audiences", "DefaultValue": null, "IsReadOnly": false, "ErrorMessageDescription": null, "Name": "Core.API.OAuth.ValidAudiences" }{ "Id": "94c37b1b-2fb1-4f4e-a3de-6796279031e6", "IsEncrypted": false, "OverrideType": "Overridable", "ValueType": "System.String, mscorlib, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089", "Value": " api://{Client ID}", "Description": "Comma separated list of valid audiences", "DefaultValue": null, "IsReadOnly": false, "ErrorMessageDescription": null, "Name": "Core.API.OAuth.ValidAudiences" } |

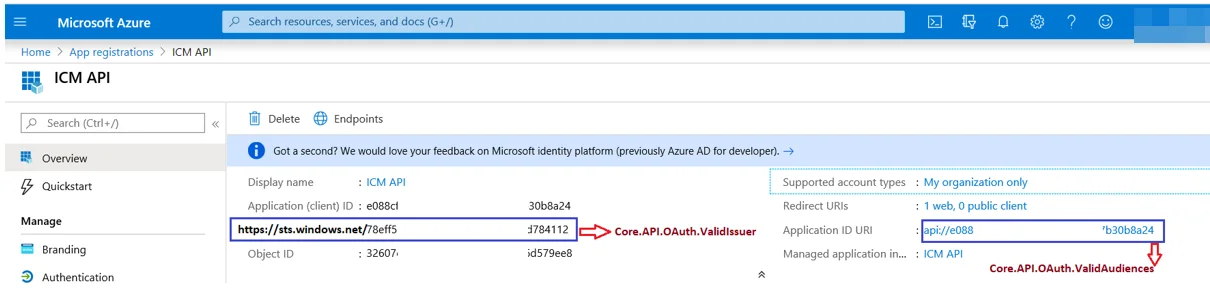

Core.API.OAuth.ValidIssuer | https://sts.windows.net/{Directory (tenant) ID}/ | { "Id": "d469b34c-f89f-42bb-934a-7ee4ef298130", "IsEncrypted": false, "OverrideType": "Overridable", "ValueType": "System.String, mscorlib, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089", "Value": "https://sts.windows.net/{Directory (tenant) ID}/", "Description": "OAuth Token issuer", "DefaultValue": null, "IsReadOnly": false, "ErrorMessageDescription": null, "Name": "Core.API.OAuth.ValidIssuer" }{ "Id": "d469b34c-f89f-42bb-934a-7ee4ef298130", "IsEncrypted": false, "OverrideType": "Overridable", "ValueType": "System.String, mscorlib, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089", "Value": "https://sts.windows.net/{Directory (tenant) ID}/", "Description": "OAuth Token issuer", "DefaultValue": null, "IsReadOnly": false, "ErrorMessageDescription": null, "Name": "Core.API.OAuth.ValidIssuer" } |

Core.API.OAuth.ExternalUpnClaimUri | http://schemas.microsoft.com/identity/claims/objectidentifier | { "Id": "1e783a54-b564-4748-a088-c04e8e05ab46", "IsEncrypted": false, "OverrideType": "Overridable", "ValueType": "System.String, mscorlib, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089”, "Value":"http://schemas.microsoft.com/identity/claims/objectidentifier", "Description": "URL of the Claim to be used to uniquely identify user in ICI", "DefaultValue": null, "IsReadOnly": false, "ErrorMessageDescription": null, "Name": "Core.API.OAuth.ExternalUpnClaimUri" }{ "Id": "1e783a54-b564-4748-a088-c04e8e05ab46", "IsEncrypted": false, "OverrideType": "Overridable", "ValueType": "System.String, mscorlib, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089”, "Value":"http://schemas.microsoft.com/identity/claims/objectidentifier", "Description": "URL of the Claim to be used to uniquely identify user in ICI", "DefaultValue": null, "IsReadOnly": false, "ErrorMessageDescription": null, "Name": "Core.API.OAuth.ExternalUpnClaimUri" } |

Wo:

Core.API.OAuth.STSDiscoveryEndpointist der OpenID Connect-Metadatendokumentwert, der in App-Registrierung > Übersicht > Endpunkte zu finden ist.

Core.API.OAuth.ValidAudiencesist der Anwendungs-ID-URI, der in App-Registrierung > Übersicht zu finden ist.Core.API.OAuth.ValidIssuerist der Standardanspruchswert, der aus der Kombination voniss URLund der Verzeichnis-(Mandanten)-ID erhalten wird. Dieiss URListhttps://sts.windows.netund die Verzeichnis-(Mandanten)-ID ist unter App-Registrierung > Übersicht verfügbar.

Core.API.OAuth.ExternalUpnClaimUriist die Standard-Anspruchs-URL. ICI verwendet den Anspruchstypoidmit der folgenden URL:http://schemas.microsoft.com/identity/claims/objectidentifier.

Sobald das Setup auf ICI-Ebene bereit ist, können Sie die ICI-API mit dem von Azure empfangenen Zugriffstoken testen. Beachten Sie, dass ICI nur die Zugriffstoken von Benutzern autorisiert, die in ICI bereitgestellt sind.

API-Schlüssel

Die API-Schlüsselauthentifizierungsmethode verwendet ein ICMAuthToken, um eine Verbindung zu erstellen. Verwenden Sie diese Authentifizierungsmethode, um schnell zu überprüfen, ob die APIs korrekt gehostet werden.

Das ICMAuthToken wird für einen angemeldeten Benutzer der Icertis Contract Intelligence (ICI) Platform generiert. Beachten Sie, dass Sie explizit ein Token-Ablaufdatum für einen Benutzer einrichten können.

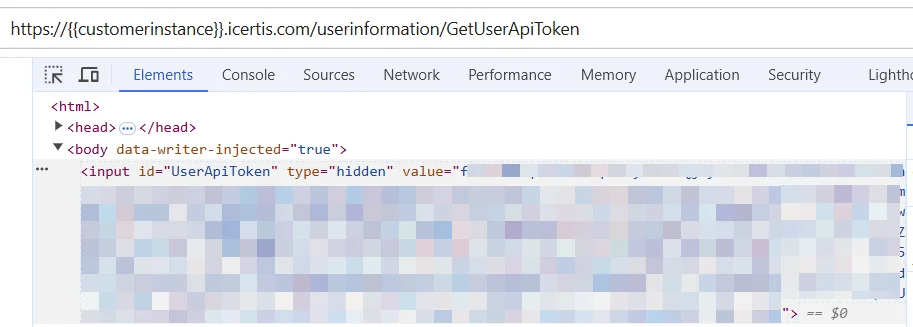

- Rufen Sie als ICI-Benutzer den API-Schlüssel ab, indem Sie zur folgenden URL navigieren:

https://{{customerinstance}}.icertis.com/userinformation/GetUserApiToken. - Verwenden Sie die Entwicklertools Ihres Browsers, um die Seite zu überprüfen und das UserApiToken abzurufen.

Fügen Sie die Icertis-Verbindung hinzu

- Wählen Sie Integration Service in der linken Leiste.

- Wählen Sie in der Liste Konnektoren die Option Icertis aus. Sie können auch die Suchleiste verwenden, um den Connector einzugrenzen.

- Wählen Sie die Schaltfläche Mit Icertis verbinden aus. Sie können zwischen zwei Authentifizierungstypen wählen: OAuth 2.0-Autorisierungscode oder API-Schlüssel.

- Geben Sie die erforderlichen Anmeldeinformationen für Ihre bevorzugte Authentifizierung ein:

- OAuth 2.0: Autorisierungscode (Standard): Client-ID, geheimer Clientschlüssel, Mandanten-ID, Scope.

- API-Schlüssel: API-Schlüssel.

- Select Connect.