- Überblick

- Apple Mail

- Apple-Nummern

- Apple Scripting

- Excel

- Versionshinweise

- Über das Excel-Aktivitätspaket

- Projektkompatibilität

- Unterstützte Zeichenkodierung (Supported Character Encoding)

- Projekteinstellungen

- Add or Update Excel Sensitivity Label

- Bereich anfügen (Append Range)

- Auto Fill

- Bereich automatisch anpassen (Autofit Range)

- Change Pivot Data Source

- Clear Sheet/Range/Table

- Copy/Paste Range

- Pivot-Tabelle erstellen (Create Pivot Table)

- Spalte löschen (Delete Column)

- Delete Rows

- Delete Sheet

- Duplicate Sheet

- Export to CSV

- Fill Range

- Filter

- Filter Pivot Table

- Find First/Last Data Row

- Wert finden/ersetzen (Find/Replace Value)

- For Each Excel Row

- For Each Excel Sheet

- Als Tabelle formatieren

- Format Cells

- .Zellfarbe abrufen (Get Cell Color)

- Excel-Diagramm abrufen (Get Excel Chart)

- Get Excel Sensitivity Label

- Ausgewählten Bereich abrufen (Get Select Range)

- Spalte einfügen (Insert Column)

- Diagramm einfügen

- Insert Rows

- Insert Sheet

- VBA aufrufen (Invoke VBA)

- Suche

- Match function

- Blatt schützen

- Zellformel lesen (Read Cell Formula)

- Read Cell Value

- Bereich lesen (Read Range)

- Excel-Datenverbindungen aktualisieren (Refresh Excel Data Connections)

- Pivot-Tabelle aktualisieren (Refresh Pivot Table)

- Remove Duplicates

- Rename Sheet

- Run Spreadsheet Macro

- Save Excel File

- Save Excel File As

- Save Excel File As PDF

- Bereich auswählen (Select Range)

- Sort Range

- Text To Columns

- Unprotect Sheet

- Excel-Diagramm aktualisieren (Update Excel Chart)

- Excel-Datei verwenden

- VLookup

- Zelle schreiben (Write Cell)

- CSV schreiben (Write CSV)

- DataTable in Excel schreiben

- Excel-Anwendungsbereich (Excel Application Scope)

- An CSV anfügen (Append To CSV)

- CSV lesen (Read CSV)

- CSV schreiben (Write CSV)

- Spalte löschen (Delete Column)

- Tabelle filtern (Filter Table)

- Tabellenbereich erhalten (Get Table Range)

- Spalte einfügen (Insert Column)

- Tabelle sortieren (Sort Table)

- Bereich anfügen (Append Range)

- Arbeitsmappe schließen (Close Workbook)

- .Zellfarbe abrufen (Get Cell Color)

- Zelle lesen (Read Cell)

- Zellformel lesen (Read Cell Formula)

- Spalte lesen (Read Column)

- Bereich lesen (Read Range)

- Zeile lesen (Read Row)

- Bereich auswählen (Select Range)

- Bereichsfarbe auswählen (Set Range Color)

- Zelle schreiben (Write Cell)

- Schreibbereich (Write Range)

- Arbeitsmappe speichern (Save Workbook)

- Tabelle erstellen (Create Table)

- Arbeitsmappenblatt abrufen (Get Workbook Sheet)

- Arbeitsmappenblätter abrufen (Get Workbook Sheets)

- Pivot-Tabelle aktualisieren (Refresh Pivot Table)

- Pivot-Tabelle erstellen (Create Pivot Table)

- Ausgewählten Bereich abrufen (Get Select Range)

- Blatt kopieren (Copy Sheet)

- Bereich löschen

- Bereich automatisch ausfüllen (Auto Fill Range)

- Bereich kopieren und einfügen (Copy Paste Range)

- Makro ausführen (Execute Macro)

- Spalten einfügen/löschen (Insert/Delete Columns)

- Zeilen einfügen/löschen (Insert/Delete Rows)

- VBA aufrufen (Invoke VBA)

- Bereich nachschlagen (LookUp Range)

- Doppelten Bereich entfernen (Remove Duplicate Range)

- Excel Process Scope

- Append Range Workbook

- Create New Workbook

- Create Pivot Table Workbook

- Arbeitsmappe für Zellenfarbe abrufen

- Arbeitsmappe mit Blättern abrufen

- Get Table Range Workbook

- Read Cell Formula Workbook

- Read Cell Workbook

- Read Column Workbook

- Read Range Workbook

- Read Row Workbook

- Arbeitsmappe für Bereichsfarbe festlegen

- Write Cell Workbook

- Write Range Workbook

- Verwalten von CSV-Dateien

- Filtern von CSV-Dateien

- Überprüfen von CSV-Dateien

- Vergleichen von CSV-Dateien

- Sortieren von Daten in Excel-Dateien

- Filtern und Löschen von Zeilen in Excel-Dateien

- Lesen, Schreiben und Anfügen von Daten in Excel

- Tabellenfunktionen

- Lesen aus Excel-Dateien

- Verwalten von mehreren Excel-Dateien

- Filtern Sie Excel-Dateien nach Zellenfarbe

- Überprüfen von Excel-Arbeitsmappendaten

- Vergleichen von numerischen Werten

- Interpretieren von Excel-Ergebnissen

- Verwalten der Bereichsauswahl

- Bearbeiten der Bereichsauswahl

- Verwalten von Pivot-Tabellen

- Verwalten von Datenbanken in Excel

- Google Workspace

- Versionshinweise

- Über das Google Workspace-Aktivitätspaket

- Projektkompatibilität

- Projekteinstellungen

- Google Workspace HTTP Request

- Run Script

- Apply File Labels

- Clear File Label Fields

- Datei kopieren (Copy File)

- Create Folder

- Delete File/Folder

- Delete File or Folder Permission

- Download File

- For Each File/Folder

- Get Drive Labels

- Get File or Folder Info

- Get File Labels

- Get File/Folder

- Get File List

- Get File or Folder Permissions

- Datei verschieben (Move File)

- Remove File Labels

- Datei oder Ordner umbenennen

- Share File/Folder

- Update File or Folder Permission

- Upload Files

- Apply Gmail Labels

- E-Mail Archivieren (Archive E-Mail

- E-Mail löschen (Delete E-Mail)

- Download Email

- Download Email Attachments

- Für jede E-Mail

- E-Mail weiterleiten (Forward E-Mail)

- Get Email By Id

- Get Email List

- Get Gmail Labels List

- Get Email Thread

- Get Newest Email

- Get Single Gmail Label

- E-Mail als gelesen/ungelesen markieren (Mark Email as Read/Unread)

- Move Email

- Gmail-Beschriftungen entfernen

- Auf E-Mail antworten (Reply to E-Mail)

- E-Mail senden (Send E-Mail)

- Turn On Automatic Replies

- Turn Off Automatic Replies

- Add Sheet

- Bereich automatisch ausfüllen (Auto Fill Range)

- Bereich kopieren und einfügen (Copy Paste Range)

- Create Spreadsheet

- Spalte löschen (Delete Column)

- Bereich löschen

- Delete Rows

- Delete Sheet

- For Each Row in Spreadsheet

- For Each Sheet in Spreadsheet

- .Zellfarbe abrufen (Get Cell Color)

- Zelle lesen (Read Cell)

- Spalte lesen (Read Column)

- Bereich lesen (Read Range)

- Zeile lesen (Read Row)

- Rename Sheet

- Bereichsfarbe auswählen (Set Range Color)

- Zelle schreiben (Write Cell)

- Schreibbereich (Write Range)

- Write Row

- Write Column

- Wait for Calendar Event Created and Resume

- Wait for Calendar Event Received and Resume

- Wait for Calendar Event Replied and Resume

- Wait for Calendar Event Updated and Resume

- Wait for Email Received and Resume

- Auf gesendete E-Mail warten und fortsetzen

- Wait for File Created and Resume

- Wait for File Updated and Resume

- Wait for Folder Created and Resume

- Wait for Sheet Created and Resume

- Wait for Sheet Cell Updated and Resume

- Warten auf Zeile, die am unteren Rand eines Blatts hinzugefügt wird

- Wait for Task Created and Resume

- Wait for Task Completed and Resume

- Verbindungen

- Add Sheet

- Kalkulationstabelle hinzufügen

- Spalte löschen (Delete Column)

- Bereich löschen

- Delete Rows

- Delete Sheet

- Get Named Ranges

- Bereiche abrufen

- Get Sheets

- Kalkulationstabellen abrufen

- Zelle lesen (Read Cell)

- Bereich lesen (Read Range)

- Rename Sheet

- Zelle schreiben (Write Cell)

- Write Column

- Schreibbereich (Write Range)

- Write Row

- Optionen

- Apply File Labels

- Clear File Label Fields

- Datei kopieren

- Create Folder

- Element löschen

- Download File

- Get Drive Labels

- Get File

- Get File Labels

- Get Files

- Dateien und Ordner abrufen

- Get Folder

- Get Folders

- Get Item

- Move File

- Move Folder

- Datei aktualisieren

- Ordner aktualisieren

- Element aktualisieren

- Remove File Labels

- Share File

- Ordner freigeben

- Datei hochladen

- Upload Files

- Optionen

- Beschriftungen anwenden

- E-Mail Archivieren (Archive E-Mail

- E-Mail löschen (Delete E-Mail)

- Download Email

- DownloadEmailAttachment

- Download Email Attachments

- E-Mail weiterleiten (Forward E-Mail)

- Get Email

- GetEmailAttachmentsInfo

- Get Emails

- Get Mail Labels

- Get Newest Email

- Mark Email As Read

- E-Mail als ungelesen markieren

- Move Email

- Bezeichnungen entfernen

- Reply To Email

- E-Mail senden (Send E-Mail)

- Turn Off Automatic Replies

- Turn On Automatic Replies

- Optionen

- Add Attendee

- Termin erstellen

- Ereignis löschen

- Modify Event

- Search Events

- Google Drive verwenden

- Share File

- Delete File Permission

- Get File Permissions

- Update File Permission

- Datei kopieren (Copy File)

- Create Folder

- Delete File

- Download File

- Find Files and Folders

- Get File Info

- Datei verschieben (Move File)

- Upload File

- Create Document

- Create New SpreadSheet

- Get Mail Messages

- Send Mail Messages

- Change Labels

- Google-Kalkulationstabelle verwenden

- Add Delete Columns

- Add Delete Rows

- Bereich automatisch ausfüllen (Auto Fill Range)

- Add New Sheet

- Append Row

- Batch Spreadsheet Updates

- Blatt kopieren (Copy Sheet)

- Bereich kopieren und einfügen (Copy Paste Range)

- Bereich löschen

- Delete Sheet

- .Zellfarbe abrufen (Get Cell Color)

- Get Sheets

- Zelle lesen (Read Cell)

- Spalte lesen (Read Column)

- Bereich lesen (Read Range)

- Zeile lesen (Read Row)

- Rename Sheet

- Zelle schreiben (Write Cell)

- Schreibbereich (Write Range)

- Clear Range

- Download Spreadsheet

- Use Google Document

- Batch Document Updates

- Get Document

- Get Text Index

- Insert Text

- Text ersetzen (Replace Text)

- Read All Text

- Create Script Project

- Get Project Content

- Upload Script File

- Create Deployment

- Run Script

- E-Mail (Mail)

- Versionshinweise

- Neue Outlook-Auswirkungen auf UiPath Outlook Desktop-Aktivitäten

- Projektkompatibilität

- E-Mail Archivieren (Archive E-Mail

- E-Mail löschen (Delete E-Mail)

- Für jede E-Mail

- E-Mail weiterleiten (Forward E-Mail)

- Get Email By Id

- Get Mail Message from File

- E-Mail als gelesen/ungelesen markieren (Mark Email as Read/Unread)

- Move Email

- Auf E-Mail antworten (Reply to E-Mail)

- E-Mail speichern (Save Email)

- Save Email Attachments

- Send Calendar Invite

- E-Mail senden (Send E-Mail)

- Use Desktop Outlook App

- Use Outlook 365

- Use Gmail

- Delete Outlook Mail Message

- Outlook-Mail-Nachrichten erhalten (Get Outlook Mail Messages)

- Mark Outlook Mail As Read/Unread

- Outlook-Mail-Nachricht verschieben (Move Outlook Mail Message)

- Outlook Mail Messages Trigger

- Reply To Outlook Mail Message

- Save Outlook Mail Message

- Outlook-Mail-Nachricht senden (Send Outlook Mail Message)

- Set Outlook Mail Categories

- Create Exchange Draft

- Exchange-Mail-Nachrichten löschen (Delete Exchange Mail Message)

- Bereich austauschen (Exchange Scope)

- Exchange-Mail-Nachrichten erhalten (Get Exchange Mail Messages)

- Exchange-Mail-Nachrichten verschieben (Move Exchange Mail Message)

- Save Exchange Attachments

- Exchange-Mail-Nachrichten senden (Send Exchange Mail Message)

- Microsoft 365

- Versionshinweise

- Über das Microsoft Office 365-Aktivitätspaket

- Projektkompatibilität

- Projekteinstellungen

- Microsoft 365 HTTP Request

- List all records

- Add Sheet

- Copy Range

- Tabelle erstellen (Create Table)

- Create Workbook

- Spalte löschen (Delete Column)

- Delete Sheet

- Bereich löschen

- Delete Rows

- For Each Row in Workbook

- For Each Sheet in Workbook

- .Zellfarbe abrufen (Get Cell Color)

- Zelle lesen (Read Cell)

- Spalte lesen (Read Column)

- Bereich lesen (Read Range)

- Zeile lesen (Read Row)

- Rename Sheet

- Bereichsfarbe auswählen (Set Range Color)

- VLookup Range

- Zelle schreiben (Write Cell)

- Write Column

- Schreibbereich (Write Range)

- Write Row

- Assign sensitivity label

- Create Folder

- Datei/Ordner kopieren

- Delete File/Folder

- Download File

- File Check-in/Check-out

- For Each File/Folder

- Get File/Folder

- Get file or folder metadata

- Get Sensitivity Labels

- Get File/Folder List

- Datei/Ordner verschieben

- Datei oder Ordner umbenennen

- Datei/Ordner freigeben

- Upload Files

- Update file or folder metadata

- E-Mail Archivieren (Archive E-Mail

- E-Mail löschen (Delete E-Mail)

- Download Email

- Download Email Attachments

- Für jede E-Mail

- E-Mail weiterleiten (Forward E-Mail)

- Get Email By Id

- Get Email Folders List

- Get Email List

- Get Email Thread

- Get Newest Email

- Mark Email as Read/Unread

- Move Email

- Auf E-Mail antworten (Reply to E-Mail)

- E-Mail senden (Send E-Mail)

- Set Email Categories

- Turn On Automatic Replies

- Turn Off Automatic Replies

- Wait for Calendar Event Created and Resume

- Wait for Calendar Event Received and Resume

- Wait for Calendar Event Replied and Resume

- Wait for Calendar Event Updated and Resume

- Wait for Cell in Worksheet Updated and Resume

- Wait for Email Received and Resume

- Auf gesendete E-Mail warten und fortsetzen

- Wait for File Created and Resume

- Wait for File Updated and Resume

- Wait for Row Added to the Bottom of a Table and Resume

- Auf hinzugefügtes Listenelement warten und fortsetzen

- Wait for List Item Updated and Resume

- Wait for Worksheet Created and Resume

- Verbindungen

- AddEmailCategories

- E-Mail Archivieren (Archive E-Mail

- E-Mail löschen (Delete E-Mail)

- Download Email

- DownloadEmailAttachment

- Download Email Attachments

- E-Mail weiterleiten (Forward E-Mail)

- Get Email

- GetEmailAttachmentsInfo

- Get Emails

- GetMailFolders

- Get Newest Email

- Mark Email As Read

- E-Mail als ungelesen markieren

- Move Email

- RemoveEmailCategories

- Reply To Email

- E-Mail senden (Send E-Mail)

- Turn Off Automatic Replies

- Turn On Automatic Replies

- Mehrere Blätter in einem neuen Excel-Zusammenfassungsblatt zusammenführen

- Automatisch Kalendereinladungen Ihres Vorgesetzten akzeptieren

- Dateien nach Typ in dedizierte Ordner verschieben

- Überprüfen Sie, ob die neuen Beschäftigungsdokumente (I9 und ID) übereinstimmen

- Neuer Kunden zu einer SharePoint-Liste hinzufügen

- Elemente der SharePoint-Liste löschen, die neuer als gestern sind

- Benachrichtigung auf Slack, wenn eine wichtige Outlook-E-Mail eingegangen ist

- Erstellungsdatum in neue OneDrive-Dateinamen einbeziehen

- Benachrichtigung per E-Mail, wenn eine neue Datei erstellt wird

- Microsoft Office 365 Scope

- Add Sheet

- Bereich anfügen (Append Range)

- Clear Range

- Copy Range

- Blatt kopieren (Copy Sheet)

- Create Workbook

- Bereich löschen

- Delete Sheet

- .Zellfarbe abrufen (Get Cell Color)

- Get Sheets

- Zelle lesen (Read Cell)

- Spalte lesen (Read Column)

- Bereich lesen (Read Range)

- Zeile lesen (Read Row)

- Rename Sheet

- Zelle schreiben (Write Cell)

- Schreibbereich (Write Range)

- Bereichsfarbe auswählen (Set Range Color)

- Tabelle erstellen (Create Table)

- Tabellenbereich erhalten (Get Table Range)

- Spalte einfügen (Insert Column)

- Spalte löschen (Delete Column)

- Insert Rows

- Delete Rows

- VLookup Range

- Use OneDrive & SharePoint

- Datei/Ordner kopieren

- Create Folder

- Delete File/Folder

- Download File

- Export File as PDF

- Find Files And Folders

- Get File/Folder

- Datei/Ordner verschieben

- Upload File

- Datei/Ordner freigeben

- For Each File/Folder

- Forward Mail

- Find Meeting Times

- Get Mail

- Move Mail

- Send Mail

- Reply to Mail

- Delete Mail

- Set Mail Categories

- Add Attachment

- Add Attendee

- Standort hinzufügen

- Termin erstellen

- Ereignis löschen

- Get Calendars

- Modify Event

- RSVP

- Search Events

- Create Group

- Gruppe löschen

- Get Group

- List Groups

- Create Bucket

- Delete Bucket

- List Buckets

- List Bucket Tasks

- Create Plan

- Get Plan

- List Plans

- Create Task

- Delete Task

- Get Task

- List Tasks

- Update Task

- For Each List

- Get List Info

- For Each List Item

- Delete List Item

- Add List Items

- Listenelement aktualisieren

- Get List Items

- Fehlerbehebung bei der Authentifizierung

- AADSTS50011: Umleitungs-URI stimmt nicht überein

- AADSTS50076: Verwenden der Multifaktor-Authentifizierung

- AADSTS50079: Der Benutzer ist für die Verwendung der Multifaktor-Authentifizierung erforderlich

- AADSTS500113: Für die Anwendung wurde keine Antwortadresse registriert

- AADSTS900971: Keine Antwortadresse angegeben

- AADSTS65001: Der Benutzer oder Administrator hat der Verwendung der Anwendung nicht zugestimmt

- AADSTS65004: Der Benutzer hat die Zustimmung zum Zugriff auf die App nicht gegeben

- AADSTS7000218: Der Anforderungstext muss den folgenden Parameter enthalten: client_assertion oder client_secret

- AADSTS700025: Der Client ist öffentlich, daher sollten weder „client_assertion“ noch „client_secret“ angezeigt werden

- AADSTS70002: InvalidClient – Fehler beim Validieren der Anmeldeinformationen

- AADSTS7000215: Ungültiger geheimer Clientschlüssel angegeben

- AADSTS50055: Das Kennwort ist abgelaufen

- AADSTS700082: Das Aktualisierungstoken ist aufgrund von Inaktivität abgelaufen

- AADSTS50194: Die Anwendung ist nicht als Anwendung mit mehreren Mandanten konfiguriert

- AADSTS53003: Der Zugriff wurde durch Richtlinien für bedingten Zugriff blockiert

- Fehlerbehebung für E-Mails

- Fehlerbehebung für Kalender

- Fehlerbehebung für Dateien

- Fehlerbehebung bei Blättern

- Präsentationen

- Versionshinweise

- Über das Präsentations-Aktivitätspaket

- Projektkompatibilität

- PowerPoint-Vertraulichkeitsbeschriftung hinzufügen oder aktualisieren

- Add Data Table to Slide

- Add File to Slide

- Bild oder Video zur Folie hinzufügen

- Add New Slide

- Add Text to Slide

- Copy Paste Slide

- Erstellen Sie ein neues PowerPoint-Dokument

- Delete Slide

- Folieninhalt formatieren (Format Slide Content)

- Powerpoint-Vertraulichkeitsbeschriftung abrufen

- Element in Folie kopieren (Paste Item into Slide)

- Replace Text in Presentation

- Run Presentation Macro

- Save PowerPoint File As

- Save Presentation as PDF

- Use PowerPoint Presentation

- Word

- Versionshinweise

- Über das Word-Aktivitätspaket

- Projektkompatibilität

- Word Application Scope / Use Word File

- Add or Update Word Sensitivity Label

- Add Hyperlink to Document

- Bild hinzufügen (Add Image)

- Text anhängen (Append Text)

- Neues Dokument erstellen

- Get Word Sensitivity Label

- Insert DataTable in Document

- Paste Chart/Picture into Document

- Text lesen (Read Text)

- Bild ersetzen (Replace Picture)

- Replace Text in Document

- Save Document As

- Save Document as PDF

- Lesezeicheninhalt setzen (Set Bookmark Content)

- Set Content Property

Produktivitätsaktivitäten

Interaktives Token

Überblick

Der interaktive Tokenauthentifizierungstyp umfasst die folgenden Eigenschaften:

- Wird als Benutzer ausgeführt.

- Wird in Attended-Automatisierungsszenarien verwendet.

- Verwendet delegierte Berechtigungen.

Dies ist dieselbe Authentifizierungsmethode, die Integration Service entweder über die öffentliche UiPath-App oder die Methode Mitbringen Ihrer eigenen App unterstützt.

Details

Sie können den Authentifizierungstyp „Interaktives Token“ für die Attended-Automatisierung verwenden und wenn eine Multi-Faktor-Authentifizierung (MFA) erforderlich ist. Wenn Sie das Aktivitätspaket testen möchten, verwenden Sie diese Authentifizierungsmethode, da sie einfach zu konfigurieren ist und gut für persönliche Konten funktioniert. Das interaktive Token verwendet den Standardumleitungs-URI, der im Abschnitt Registrieren Ihrer Anwendung erwähnt wird.

Sie können entweder die standardmäßige öffentliche UiPath-App (OAuthApplication = UiPath) verwenden oder Ihre eigene Azure-App registrieren und verwenden (OAuthApplication = Custom):

- Registrierung der öffentlichen UiPath-App: Der Vorteil der Verwendung der öffentlichen UiPath-App besteht darin, dass Sie die Anwendung nicht konfigurieren oder verwalten müssen.

UiPath speichert keine Benutzerdaten. Das Authentifizierungstoken wird nur auf Ihrer Maschine oder in Ihrem Orchestrator-Bucket gespeichert. Weitere Informationen finden Sie unter Registrierung der öffentlichen UiPath-App.

- Bring Your Own App (BYOA): Der Vorteil der Verwendung Ihrer eigenen Anwendung besteht darin, dass Sie Berechtigungen in Ihrer Organisation detaillierter verwalten, anpassen und zuweisen können. Weitere Informationen finden Sie unter Benutzerdefinierte OAuth-Anwendungsregistrierung – Bring your own App (BYOA).

Weitere Informationen zum Einrichten der OAuth-Anwendung finden Sie unter OAuth-Anwendungseinrichtung.

Wenn Sie eine Anwendung erstellen, müssen Sie einen Anwendungstyp auswählen. Verwenden Sie für die interaktive Tokenauthentifizierung eine Mobil- oder Desktopanwendung, die den OAuth 2.0-Autorisierungscode mit einem Umleitungs-URI vom Typ public client oder native (mobil und Desktop) verwendet.

Wenn Sie die Microsoft 365-Aktivität zum ersten Mal mit dem Authentifizierungstyp interaktives Token ausführen, werden Sie aufgefordert, den Zugriff auf die Ressourcen zu autorisieren, denen Sie bei der Registrierung Ihrer App Berechtigungen gewährt haben. Weitere Informationen finden Sie unter Abrufen des Zugriffs im Namen eines Benutzers.

Eine einzelne Organisation kann mehrere Anwendungs-(Client-)IDs haben. Jede Anwendungs-ID enthält eigene Berechtigungen und Authentifizierungsanforderungen. Sie und Ihr Kollege können beispielsweise beide eine Microsoft 365 Anwendung in der Microsoft Entra-ID Ihres Unternehmens mit unterschiedlichen Berechtigungen registrieren. Ihre App kann so konfiguriert werden, dass Berechtigungen nur zur Interaktion mit Dateien autorisiert werden, während die App Ihres Kollegen Berechtigungen zur Interaktion mit Dateien, E-Mails und Kalendern autorisieren kann.

- Wenn Sie den Authentifizierungstyp interaktives Token in der Aktivität Microsoft 365 Scope auswählen, lassen Sie die Felder Benutzername und Kennwort leer.

- Wenn Sie eine App mit einem einzelnen Mandanten verwenden, konfigurieren Sie das Feld Mandant .

- Wenn Sie eine App mit mehreren Mandanten verwenden, z. B. die öffentliche UiPath-App, lassen Sie das Feld Mandant leer.

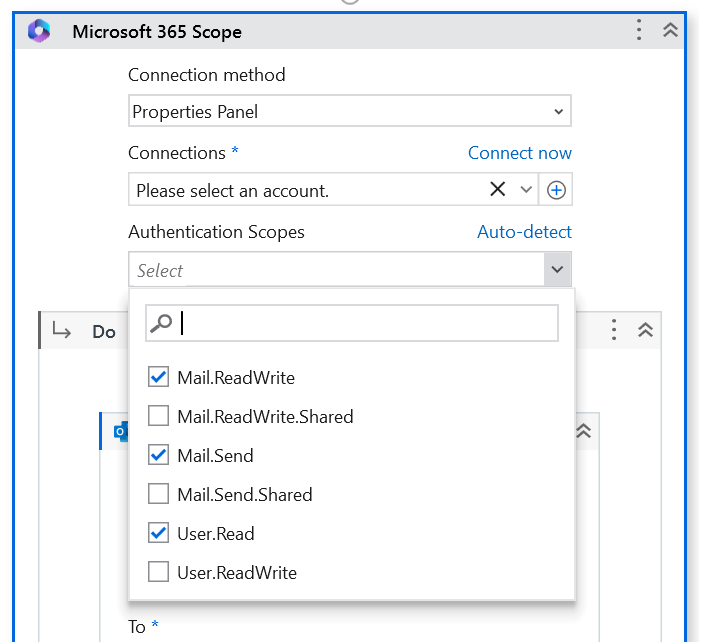

Scopes für interaktives Token

Dieser Abschnitt gilt sowohl für die Methode „UiPath Öffentliche App“ als auch für die Methode „Bring Ihre eigene App“.

Wenn Sie eine Aktivität zu Microsoft 365 Scope hinzufügen, erkennt Studio automatisch die benötigten Scopes. Sie können auch zusätzliche oder weniger Scopes zulassen. Wenn jedoch weniger Scopes ausgewählt sind, funktionieren einige Aktivitätsfunktionen möglicherweise nicht.

Weitere Informationen finden Sie unter Arbeiten mit Aktivitäts-Scopes.

Weitere Informationen finden Sie in den folgenden Ressourcen:

Erstellen Ihres Projekts in Studio Desktop

Erstellen Sie zunächst ein neues Automatisierungsprojekt wie folgt:

- Wählen Sie in UiPath Studio Neues Projekt aus .

- Wählen Sie Prozess aus, wodurch ein neuer leerer Prozess geöffnet wird.

- Enter a project Name, Location, and Description.

- Wählen Sie die Kompatibilität aus, wobei Windows standardmäßig ausgewählt ist.

- Wählen Sie Erstellen.

- Weitere Informationen zu UiPath Studio-Paketen finden Sie unter Verwalten von Paketen.

Nachdem Sie Ihr Projekt erstellt haben, installieren Sie das Paket UiPath.MicrosoftOffice365.Activities wie folgt:

- Wählen Sie Pakete verwalten aus dem Menüband Design .

- Geben Sie Office 365 oder Microsoft in der Suchleiste unter Alle Pakete ein.

- Wählen Sie die gewünschte Paketversion und dann Installieren aus.

- Wählen Sie Speichern.

Alles erledigt! Nachdem Sie das Setup abgeschlossen haben, können Sie mit dem Hinzufügen der Microsoft 365-Aktivitäten zu Ihrem Projekt beginnen.

Nächste Schritte

Wenn Sie „Learning by doing“ möchten und die Aktivitäten schnell einsetzen möchten, sehen Sie sich die Schnellstartanleitungen an. Diese Anleitungen enthalten Schritt-für-Schritt-Anweisungen, mit denen Sie funktionierende Beispiele für die verschiedenen Aktivitäten erstellen können, damit Sie die Verbindung zu Ihrer registrierten App überprüfen und sich mit den Eingabe-/Ausgabeeigenschaften vertraut machen können.

Weitere Informationen zu Microsoft 365-Aktivitäten ( einschließlich Eigenschaftseingaben/-ausgaben) finden Sie unter Klassische Aktivitäten mit einer vollständigen Liste und Links zu den Detailseiten der Aktivitäten.