- Démarrage

- Notifications

- Licences

- Résolution des problèmes

- Générateur de connecteurs

- À propos du générateur de connecteurs

- Créer votre premier connecteur

- Construire votre connecteur à partir d'une définition d'API

- Configuration de l'authentification

- Utilisation de variables dans le générateur de connecteurs

- Concepteur d’activités

- Création d'un déclencheur

- Démarrage

- Exemple A : créer un connecteur à partir d'une zone de dessin vierge avec l'authentification par jeton d'accès personnel

- Exemple B : créer un connecteur à partir d'une zone de dessin vierge avec authentification par clé API

- Exemple C : créer un connecteur à partir d'une spécification d'API avec l'authentification par informations d'identification du client OAuth 2.0

- Act! 365

- ActiveCampaign

- Active Directory - Aperçu

- Adobe Acrobat Sign

- Adobe PDF Services

- Amazon Bedrock

- Amazon Connect

- Amazon Polly

- Amazon Ses

- Amazon Transcribe

- Amazon Web Services

- Anthropic Claude

- Asana

- AWeber

- Azure AI Document Intelligence

- Azure Maps

- BambooHR

- Box

- Brevo

- Calendly

- Campaign Monitor

- Cisco Webex Teams

- Citrix Hypervisor

- Citrix ShareFile

- ClearBit

- Cloud Confluence

- Constant Contact

- Coupa

- TeamAI – Aperçu

- Customer.io

- Database Hub - Aperçu

- Agent Databricks

- Datadog

- DeepSeek

- Deputy

- Discord - Aperçu

- DocuSign

- Arrêter

- Dropbox

- Dropbox Business

- Egnyte

- Eventbrite

- Échanges

- Serveur Exchange - Aperçu

- Expensify

- Facebook

- Freshbooks

- Freshdesk

- FreshSales

- Freshservice

- GetResponse

- GitHub

- Gmail

- Plateforme Google Cloud

- Google Docs

- Google Drive

- Google Forms - Aperçu

- Google Maps

- Google Sheets

- Google Speaking-to-Text

- Google Text-to-Speech

- Google Tasks – Aperçu

- Google Vertex

- Google Vision

- Google Workspace

- GoToWebinar

- Greenhouse

- Hootsuite

- http

- HTTP Webhook - Aperçu

- HubSpot CRM

- Hubspot Marketing

- HyperV - Aperçu

- Icertis

- À propos du connecteur Icertis

- Authentification Icertis

- iContact

- Insightly CRM

- Intercom

- Jina.ai

- Jira

- Keap

- Klaviyo

- LinkedIn

- Courrier (Mail)

- Mailchimp

- Mailgun

- Mailjet

- MailerLite

- Marketo

- Microsoft 365

- Microsoft Azure

- Microsoft Azure Active Directory

- Microsoft Azure AI Foundry

- Microsoft Azure OpenAI

- Microsoft Dynamics 365 CRM

- Microsoft OneDrive et SharePoint

- Microsoft Outlook 365

- Microsoft Power Automate – Aperçu

- Microsoft Sentiment

- Microsoft Teams

- Microsoft Traduction

- Microsoft Vision

- Miro

- NetIQ eDirectory

- Okta

- OpenAI

- LLM conforme à OpenAI V1

- Oracle Eloqua

- Oracle NetSuite

- PagerDuty

- SAP

- SingePDF

- Perplexity

- Pinecone

- Pipedrive

- QuickBooksOnline

- Quip

- Salesforce

- Salesforce AgentForce & Flows – Aperçu

- Salesforce Marketing Cloud

- SAP BAPI

- SAP Cloud for Customer

- SAP Concur

- SAP OData

- SendGrid

- ServiceNow

- Shopify

- Slack

- SmartRecruiters

- Smartsheet

- Snowflake

- Snowflake Cortex

- Stripe

- Sugar Enterprise

- Sugar Professional

- Sugar Sell

- Sugar Serve

- System Center - Aperçu

- TangoCard

- Todoist

- Trello

- Twilio

- UiPath Apps - Preview

- UiPath Data Fabric – Aperçu

- Activités UiPath GenAI

- UiPath Orchestrator

- X (anciennement Twitter)

- Xero

- watsonx.ai

- WhatsApp Business

- Google Business

- Utilisable

- Workday

- Workday REST

- VMware ESXi vSphere

- YouTube

- Zendesk

- Zoho Campaigns

- ZohoDesktop

- Zoho Mail

- Zoom

- ZoomInfo

Guide de l'utilisateur d'Integration Service

Authentification Icertis

Ce connecteur prend en charge deux types d'authentification :

- Code d’autorisation OAuth 2.0 (par défaut)

- Clé API

Code d'autorisation OAuth 2.0

Le code d'autorisation OAuth 2.0 est le type d'authentification par défaut pour le connecteur Icertis. Elle est basée sur la configuration d'une application OAuth 2.0 dans Microsoft Azure.

Prérequis

Pour utiliser l'authentification par code d'autorisation OAuth 2.0, vous avez besoin de :

- Une licence ou un abonnement valide pour la plate-forme Icertis Form Intelligence (ici).

- Une licence ou un abonnement valide pour Microsoft Azure.

Flux d'autorisation

La méthode d'authentification du code d'autorisation OAuth 2.0 utilise le flux d'autorisation suivant :

- L'application cliente demande un jeton d'accès JWT pour l'API ici à partir du serveur d'autorisations Azure.

- Le point de terminaison d'émission de jeton Azure valide les informations d'identification et émet le jeton d'accès JWT pour l'API ici.

- Sur HTTPS, l'application cliente utilise le jeton d'accès JWT renvoyé pour ajouter la chaîne JWT avec une désigner

Bearerdans l'en-tête d'autorisation de la requête à l'API ici. - Le gestionnaire de validation de jeton d'ici valide le jeton d'accès avec le serveur d'autorisations Azure.

- Si la validation du jeton réussit, ici configure le contexte utilisateur en fonction d'une valeur de type de revendication particulière mappée pour un utilisateur dans le référentiel ici et renvoie la ressource souhaitée en conséquence. Cet utilisateur peut être un utilisateur de service ou d'application.

Configuration d'une application dans Microsoft Azure

Suivez les étapes suivantes pour configurer une application ici dans Azure.

- Connectez-vous au portail Microsoft Azure à l' adresse https://portal.azure.com. Sur la page d'accueil, sélectionnez Inscription d'applications.

- Sur la page Inscriptions d’applications , sélectionnez Nouvelle inscription.

- Dans la fenêtre Enregistrer une application , fournissez les détails suivants pour la nouvelle application :

- Name: API ICM, par exemple.

- Types de comptes pris en charge: sélectionnez Comptes de ce répertoire organisationnel uniquement (Locataire unique).

- Fournissez l' URI de redirection Web suivant :

{baseURL\\_CallBack\} - Sélectionnez Enregistrer. La nouvelle application est désormais disponible dans l'onglet Enregistrement de l'application – Applications détenues .

-

Sélectionnez votre application sur la page Inscriptions d'applications . La section Gérer comprend des onglets tels que Authentification, Certificats et clés secrètes, Autorisations d’API , etc. Vous pouvez configurer davantage l'application à l'aide de ces sections.

-

Dans l'onglet Authentification , vous pouvez ajouter un nouvel URI de redirection ou modifier l'URI existant. Sous Accord implicite, sélectionnez Jetons d'accès. Cela active le flux d'octroi implicite et sélectionne le type de jeton que vous souhaitez émettre par le jeton d'autorisation.

-

Next, under Certificates & secrets, select New client secret. In the new window, add the client secret Description (for example: "ICM API secret which will be used for Access Tokens") and select the expiry date (for example, one year).

- Select Add to create the new secret.

- Copiez la clé secrète du client. Ne partagez pas cette clé secrète publiquement et stockez-la dans un emplacement sécurisé. Vous ne pourrez plus le récupérer ultérieurement.

-

Sous Exposer une API, sélectionnez le bouton Définir à côté de URI de l'ID d'application. Un formulaire s’affiche avec une valeur par défaut déjà générée. Sélectionnez Enregistrer. L'URI de l'ID d'application utilise le format suivant :

api://{Client ID}.

-

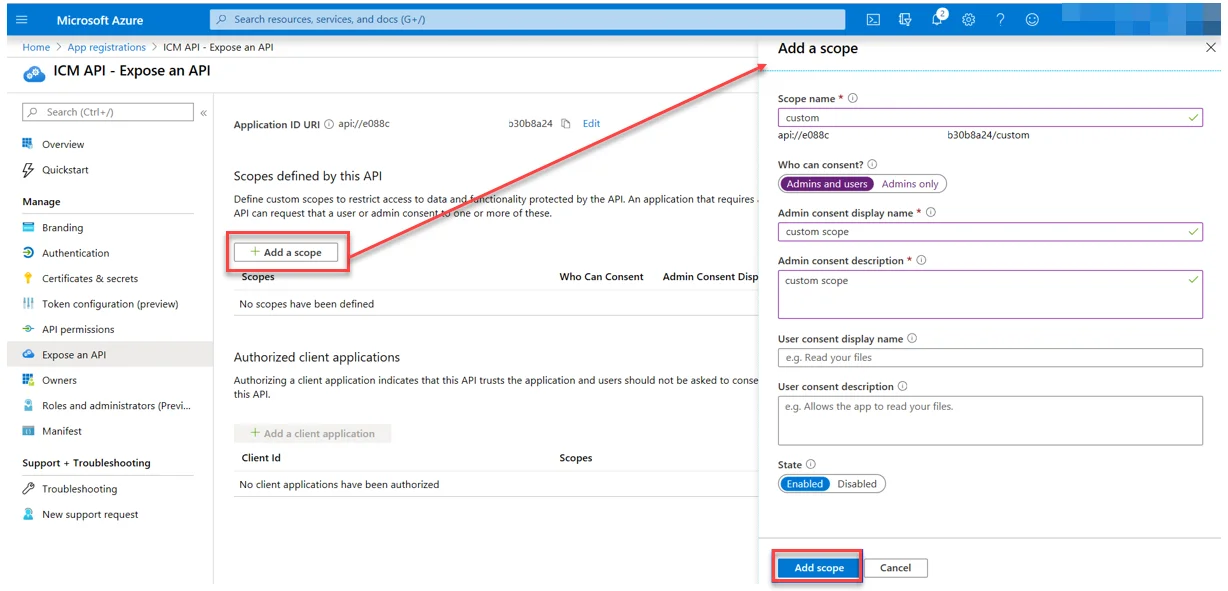

Votre application Azure est désormais configurée avec des étendues et des types d’accord par défaut. Si vous souhaitez ajouter des étendues personnalisées, sous Exposer une API, sélectionnez Ajouter une étendue. Configurez la nouvelle étendue, puis sélectionnez Ajouter une étendue.

Envoyer les détails de l'application à Icertis

Une fois que vous avez créé votre application, contactez votre administrateur Icertis et fournissez-lui les détails suivants pour vos environnements de développement et de production :

| Détails de l’application requis | Détails (Details) | Commentaires |

|---|---|---|

| ID d'application (client) | Dév : [Client à fournir] Production : [Client à fournir] | ID d’application de l’application créée pour accéder aux API ici |

| ID de répertoire (locataire) | Dév : [Client à fournir] Production : [Client à fournir] | ID de locataire de l'application créée pour accéder aux API ici |

| ID d'objet | Dév : [Client à fournir] Production : [Client à fournir] | ID d'objet de l'application créée pour accéder aux API ici |

| Document de métadonnées OpenID Connect | Dév : [Client à fournir] Production : [Client à fournir] | URL du document de métadonnées de l’application créée pour accéder aux API ici |

Configuration ici

Dans la plate-forme ici, vous avez besoin d'une configuration de configuration minimale pour commencer.

Ajoutez ou mettez à jour les clés suivantes dans le fichier tenant.json de l'application ici avec l'aide de votre équipe de développement Icertis :

| Clé (Key) | Valeur (Value) | Valeur JSON |

|---|---|---|

Core.API.OAuth.STSDiscoveryEndpoint | https://login.microsoftonline.com/{Directory (tenant) ID}/v2.0/.well-known/openid-configuration | { "Id": "1033c3c0-6bf2-4a93-b813-c3ba42a199b3", "IsEncrypted": false, "OverrideType": "Overridable", "ValueType": "System.String, mscorlib, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089", "Value": "https://login.microsoftonline.com/{Directory (tenant) ID}/v2.0/.well-known/openid-configuration", "Description": "STS Discovery Endpoint URL", "DefaultValue": null, "IsReadOnly": false, "ErrorMessageDescription": null, "Name": "Core.API.OAuth.STSDiscoveryEndpoint" }{ "Id": "1033c3c0-6bf2-4a93-b813-c3ba42a199b3", "IsEncrypted": false, "OverrideType": "Overridable", "ValueType": "System.String, mscorlib, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089", "Value": "https://login.microsoftonline.com/{Directory (tenant) ID}/v2.0/.well-known/openid-configuration", "Description": "STS Discovery Endpoint URL", "DefaultValue": null, "IsReadOnly": false, "ErrorMessageDescription": null, "Name": "Core.API.OAuth.STSDiscoveryEndpoint" } |

Core.API.OAuth.ValidAudiences | api://{Client ID} | { "Id": "94c37b1b-2fb1-4f4e-a3de-6796279031e6", "IsEncrypted": false, "OverrideType": "Overridable", "ValueType": "System.String, mscorlib, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089", "Value": " api://{Client ID}", "Description": "Comma separated list of valid audiences", "DefaultValue": null, "IsReadOnly": false, "ErrorMessageDescription": null, "Name": "Core.API.OAuth.ValidAudiences" }{ "Id": "94c37b1b-2fb1-4f4e-a3de-6796279031e6", "IsEncrypted": false, "OverrideType": "Overridable", "ValueType": "System.String, mscorlib, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089", "Value": " api://{Client ID}", "Description": "Comma separated list of valid audiences", "DefaultValue": null, "IsReadOnly": false, "ErrorMessageDescription": null, "Name": "Core.API.OAuth.ValidAudiences" } |

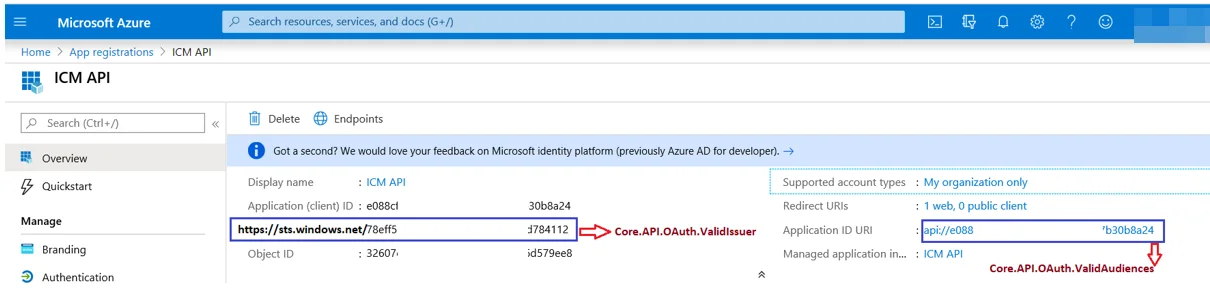

Core.API.OAuth.ValidIssuer | https://sts.windows.net/{Directory (tenant) ID}/ | { "Id": "d469b34c-f89f-42bb-934a-7ee4ef298130", "IsEncrypted": false, "OverrideType": "Overridable", "ValueType": "System.String, mscorlib, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089", "Value": "https://sts.windows.net/{Directory (tenant) ID}/", "Description": "OAuth Token issuer", "DefaultValue": null, "IsReadOnly": false, "ErrorMessageDescription": null, "Name": "Core.API.OAuth.ValidIssuer" }{ "Id": "d469b34c-f89f-42bb-934a-7ee4ef298130", "IsEncrypted": false, "OverrideType": "Overridable", "ValueType": "System.String, mscorlib, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089", "Value": "https://sts.windows.net/{Directory (tenant) ID}/", "Description": "OAuth Token issuer", "DefaultValue": null, "IsReadOnly": false, "ErrorMessageDescription": null, "Name": "Core.API.OAuth.ValidIssuer" } |

Core.API.OAuth.ExternalUpnClaimUri | http://schemas.microsoft.com/identity/claims/objectidentifier | { "Id": "1e783a54-b564-4748-a088-c04e8e05ab46", "IsEncrypted": false, "OverrideType": "Overridable", "ValueType": "System.String, mscorlib, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089”, "Value":"http://schemas.microsoft.com/identity/claims/objectidentifier", "Description": "URL of the Claim to be used to uniquely identify user in ICI", "DefaultValue": null, "IsReadOnly": false, "ErrorMessageDescription": null, "Name": "Core.API.OAuth.ExternalUpnClaimUri" }{ "Id": "1e783a54-b564-4748-a088-c04e8e05ab46", "IsEncrypted": false, "OverrideType": "Overridable", "ValueType": "System.String, mscorlib, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089”, "Value":"http://schemas.microsoft.com/identity/claims/objectidentifier", "Description": "URL of the Claim to be used to uniquely identify user in ICI", "DefaultValue": null, "IsReadOnly": false, "ErrorMessageDescription": null, "Name": "Core.API.OAuth.ExternalUpnClaimUri" } |

Où :

Core.API.OAuth.STSDiscoveryEndpointest la valeur du document de métadonnées OpenID Connect trouvée dans Inscription de l'application > Vue d'ensemble > Points de terminaison.

Core.API.OAuth.ValidAudiencesest l'URI de l'ID d'application trouvé dans Inscription de l'application > Vue d'ensemble.Core.API.OAuth.ValidIssuerest la valeur de revendication standard obtenue à partir de la combinaison deiss URLet de l'ID de répertoire (locataire). Leiss URLesthttps://sts.windows.netet l'ID de l'annuaire (locataire) est disponible dans Enregistrement de l'application > Vue d'ensemble.

Core.API.OAuth.ExternalUpnClaimUriest l'URL de revendication standard. ici utilise le type de revendicationoidavec l'URL suivante :http://schemas.microsoft.com/identity/claims/objectidentifier.

Une fois la configuration prête au niveau d'ici, vous pouvez tester l'API d'ici avec le jeton d'accès reçu depuis Azure. Notez qu'ici autorise uniquement les jetons d'accès des utilisateurs qui sont enregistrés dans ici.

Clé API

La méthode d'authentification par clé API utilise un jeton IMAuth pour créer une connexion. Utilisez cette méthode d’authentification pour valider rapidement que les API sont hébergées correctement.

L’ICMAuthToken est généré pour un utilisateur de la plate-forme Icertis Contrat Intelligence (ici) connecté. Notez que vous pouvez explicitement configurer une date d'expiration de jeton pour un utilisateur.

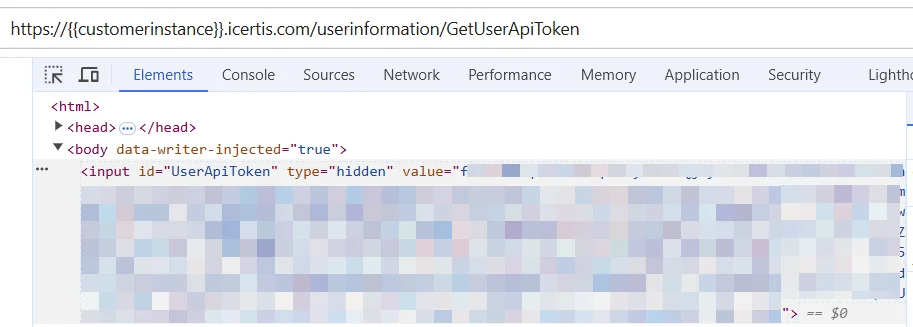

- En tant qu'utilisateur d'ici, récupérez la clé de l'API en accédant à l'URL suivante :

https://{{customerinstance}}.icertis.com/userinformation/GetUserApiToken. - Utilisez les outils de développement de votre navigateur pour inspecter la page et récupérer l'objet UserApiToken.

Ajouter la connexion Icertis

- Sélectionnez Integration Service dans la barre de gauche.

- Dans la liste Connecteurs , sélectionnez Icertis. Vous pouvez également utiliser la barre de recherche pour affiner le connecteur.

- Sélectionnez le bouton Se connecter à Icertis . Vous pouvez choisir entre deux types d'authentification : OAuth 2.0, code d'autorisation ou clé API.

- Entrez les informations d’identification requises pour votre authentification préférée :

- Code d'autorisation OAuth 2.0 (par défaut) : ID de client, Clé secrète du client, ID de locataire, Étendue.

- Clé API : clé API.

- Select Connect.